تصور کنید که از خواب بیدار شدید برای کشف یک حمله سایبری گسترده به کشور خود. تمام داده های دولت تخریب شده است، پرونده های مربوط به مراقبت های بهداشتی، گواهین نامه های تولد، پرونده های مراقبت های اجتماعی و خیلی بیشتر. سیستم حمل و نقل کار نمی کند، چراغ های راهنمایی و رانندگی خالی هستند، مهاجرت در هرج و مرج است و تمام پرونده های مالیاتی ناپدید شده اند. اینترنت به عنوان یک پیام خطا و زندگی روزانه کاهش یافته است، همانطور که می دانید آن را متوقف کرده اید.

این ممکن است خیالی باشد اما مطمئن نیستید. هنگامی که کشورها در آینده اعلام جنگ در میان یکدیگر، این نوع فاجعه ممکن است فرصتی باشد که دشمن به دنبال آن است. اینترنت ما چیزهای زیادی را به ارمغان آورده است، اما ما را آسیبپذیرتر ساخته است. محافظت در مقابل چنین خشونت های آینده ای یکی از چالش های اصلی قرن 21 است.

استراتژیست ها می دانند که بخش شکننده ترین زیرساخت های اینترنت تامین انرژی است. نقطه شروع در جنگ جدی سایبری ممکن است به سفر نیروی برق است که مراکز داده را درگیر با عناصر مسیریابی هسته شبکه می کند.

ژنراتور پشتیبان گیری و منابع برق اضطراری ممکن است حفاظت را ارائه دهند، اما آنها همیشه کار نمی کنند و به طور بالقوه می توانند هک شوند. در هر صورت، قدرت پشتیبان معمولا برای خاموش شدن پس از چند ساعت طراحی شده است. این زمان کافی برای اصلاح گسل نرمال است، اما حملات سایبری ممکن است برای روزها یا حتی هفته ها نیاز به پشتیبان داشته باشد.

ویلیام کوهن، دبیر پیشین ایالات متحده آمریکا، به تازگی پیش بینی شده است چنین انقباضی بزرگی باعث ایجاد آسیب های اقتصادی در مقیاس وسیع و ناآرامی های مدنی در سراسر کشور می شود. در شرایط جنگ، این می تواند به اندازه کافی برای به دست آوردن شکست. جانت ناپولیتانو، معاون سابق وزارت امنیت ملی ایالات متحده، معتقد است که سیستم آمریکایی به اندازه کافی محافظت نشده است تا از این کار جلوگیری شود.

خود داری از خدمات

حمله به شبکه ملی می تواند شامل موارد زیر باشد: a حمله انکار سرویس توزیع شده (DDoS). اینها از چندین رایانه استفاده می کنند تا یک سیستم را با اطلاعات از منابع مختلف در همان زمان سیل کنند. این می تواند هکرها را برای خنثی کردن قدرت پشتیبان و از بین بردن سیستم آسان تر کند.

حملات DDoS نیز یک تهدید جدی برای آنهاست. آنها می توانند دروازه های شبکه اصلی یک کشور را بیش از حد بارگذاری کرده و باعث قطع شدن های عمده شوند. چنین حملاتی علیه بخش خصوصی، به ویژه شرکت های مالی، رایج است. Akamai Technologies، که 30٪ از ترافیک اینترنت را کنترل می کند، اخیرا گفت: این نوع نگرانی ترین نوع حمله و تبدیل شدن به پیچیده تر شدن است.

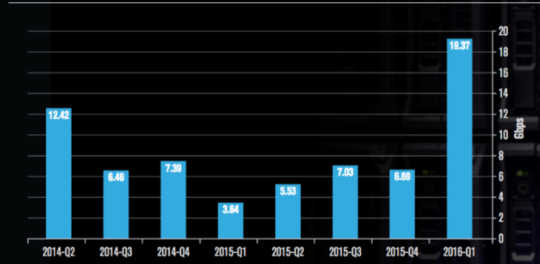

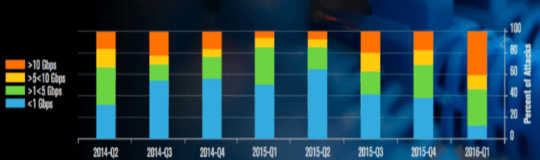

Akamai اخیرا نظارت بر یک حمله مداوم علیه یک رسانه رسانه ای از گیگابیت 363 در ثانیه (Gbps) - یک مقیاس است که چند شرکت، به جز یک ملت، می تواند برای مدت طولانی برطرف شود. متخصص شبکه Verisign گزارش یک افزایش خطرناک 111٪ در حملات DDoS در سال، تقریبا نیمی از آنها در بیش از 10 Gbps در مقیاس - بسیار قوی تر از قبل. این منابع برتر ویتنام، برزیل و کلمبیا هستند.

تعداد حملات

تعداد حملات

مقیاس حملات

مقیاس حملات

بیشتر حملات DDoS شبکه داخلی را با ترافیک روبرو می کنند از طریق سرورهای DNS و NTP که بیشتر خدمات اصلی را در داخل شبکه ارائه می دهند. بدون DNS اینترنت کار نمی کند، اما از یک نقطه نظر امنیتی ضعیف است. متخصصین تلاش کرده اند تا یک راه حل ارائه دهند، اما ایجاد امنیت در این سرورها برای تشخیص حملات DDoS، به نظر می رسد به معنای مهندسی مجدد کل اینترنت است.

چگونه واکنش نشان دهیم

اگر شبکه ای از کشور برای مدت طولانی توسط یک حمله برداشته شود، هرج و مرج پس از آن به اندازه کافی برای برنده شدن در جنگ به اندازه کافی خواهد بود. اگر به جای آن زیرساخت آنلاین خود را به طور قابل توجهی توسط یک حمله DDoS به خطر بیافتد، پاسخ احتمالا مانند این خواهد بود:

مرحله اول: انتقال شبکه: مرکز عملیات امنیتی کشور باید کنترل ترافیک اینترنت را برای کنترل شهروندان خود از سقوط زیرساخت های داخلی کنترل کند. ما احتمالا این را دیدم چندین هفته پیش در کودتای شکست خورده ترکیه، جایی که یوتیوب و رسانه های اجتماعی به طور کامل در داخل کشور به طور کامل به طور آفلاین ادامه یافتند.

مرحله دوم: تحلیل حمله: تحلیلگران امنیتی سعی دارند چگونگی مقابله با حمله را بدون تأثیر بر عملکرد داخلی شبکه داشته باشند.

مرحله سه: نظارت و کنترل در مقیاس بزرگ: مقامات با هشدارهای بی شماری درباره سقوط سیستم و مشکلات مواجه خواهند شد. چالش این است که اطمینان حاصل شود که تنها هشدارهای کلیدی به تحلیلگران رسیده است که سعی در غلبه بر مشکلات پیش از فروپاشی زیرساخت دارند. تمرکز اصلی این خواهد بود که سیستم های نظامی، حمل و نقل، انرژی، سلامت و سیستم های اجرای قانون، همراه با سیستم های مالی، بیشترین اولویت را به خود اختصاص دهند.

مرحله چهارم: مشاهده و کنترل خوب: در این مرحله ثبات وجود خواهد داشت و توجه به مواردی مانند منافع مالی و تجاری ممکن است به هشدارهای کوچکتر اما مهمتر تبدیل شود.

مرحله پنج: مقابله و بازگرداندن: این در مورد بازگرداندن عادی و تلاش برای بازیابی سیستم های آسیب دیده است. چالش این است که این فاز را با بیشترین آسیب پذیری به حداقل رسانده شود.

حالت بازی

اگر حتی آمریکائی های امنیتی با شدت در مورد شبکه خود نگران باشند، احتمالا در بسیاری از کشورها نیز صادق است. من معتقد هستم که بسیاری از کشورها برای مقابله با DDoS پایدار، به ویژه با توجه به نقاط ضعف اساسی در سرورهای DNS، حفر نمیشوند. کشورهای کوچک به خصوص در معرض خطر قرار دارند، زیرا اغلب به زیرساخت هایی که به یک نقطه مرکزی در یک کشور بزرگ در نزدیکی نزدیک می شوند بستگی دارد.

باید گفت که بریتانیا، احتمالا بهتر از برخی از کشورها برای زنده ماندن در جنگ سایبری بهتر است. این شبکه یک شبکه مستقل و GCHQ دارد و سازمان آزار و شکنجه ملی به تشویق برخی از بهترین مراکز عملیات امنیتی بخش خصوصی در جهان کمک کرده است. احتمالا بسیاری از کشورها احتمالا از آن بسیار سود می برند. استونی که زیرساخت آن برای چندین روز در 2007 غیر فعال بود پیروی یک حمله سایبری در حال حاضر نگاه كردن کپی اطلاعات دولت برای حفاظت در انگلستان.

با توجه به سطح فعلی تنش بین المللی و آسیب های بالقوه از یک حمله سایبری عمده، این منطقه ای است که همه کشورها باید به طور جدی به آن توجه کنند. اکنون بهتر است این کار را انجام دهید تا منتظر بمانید تا یک کشور قیمت را پرداخت کند. برای بهتر و بدتر، جهان هرگز چنین ارتباطی نداشته است.

درباره نویسنده

بیل بوقانان، رئیس، آکادمی Cyber دانشگاه ادینبورگ نپیر

این مقاله در اصل در تاریخ منتشر شد گفتگو. دفعات بازدید: مقاله.

کتاب های مرتبط

at InnerSelf Market و آمازون