{youtube}ynB1inl4G3c{/youtube}

آسیب پذیری پردازنده جدید کشف می تواند به طور بالقوه اطلاعات ایمن را در معرض خطر در هر رایانه ای مبتنی بر اینتل که از 2008 تولید می شود، قرار دهد. این می تواند بر کاربران تاثیر بگذارد که بر ویژگی های قفل دیجیتال شناخته شده به عنوان اینتل نرم افزار Guard Extensions یا SGX و همچنین کسانی که از خدمات رایج مبتنی بر ابر استفاده می کنند، تأثیر می گذارد.

"تا زمانیکه کاربران بروزرسانی را نصب کنند، به خوبی کار خواهند کرد."

محققان در ژانویه حفره امنیتی SGX را به نام Foreshadow نامیدند و به اینتل اطلاع دادند. این باعث شد که اینتل پتانسیل وسیعتری در ابر پیدا کند. این نوع دوم، Foreshadow-NG، هدف قرار دادن مجازی سازی مبتنی بر اینتل است که ارائه دهندگان محاسباتی ابری مانند آمازون و مایکروسافت برای ایجاد هزاران کامپیوتر مجازی در یک سرور بزرگ، هدف قرار می دهند.

اینتل نرم افزار و به روز رسانی میکرو کد را منتشر کرده است تا از هر دو نوع حمله محافظت کند. ارائه دهندگان ابر نیاز به نصب به روز رسانی برای محافظت از ماشین های خود. در سطح فردی، صاحبان هر کامپیوتر Intel PC دارای پردازنده SGX که از 2016 ساخته شده است، برای محافظت از SGX خود نیاز به به روز رسانی دارند. برخی از این به روز رسانی ها به صورت خودکار نصب می شوند، در حالی که دیگران باید به صورت دستی نصب شوند، بسته به پیکربندی دستگاه.

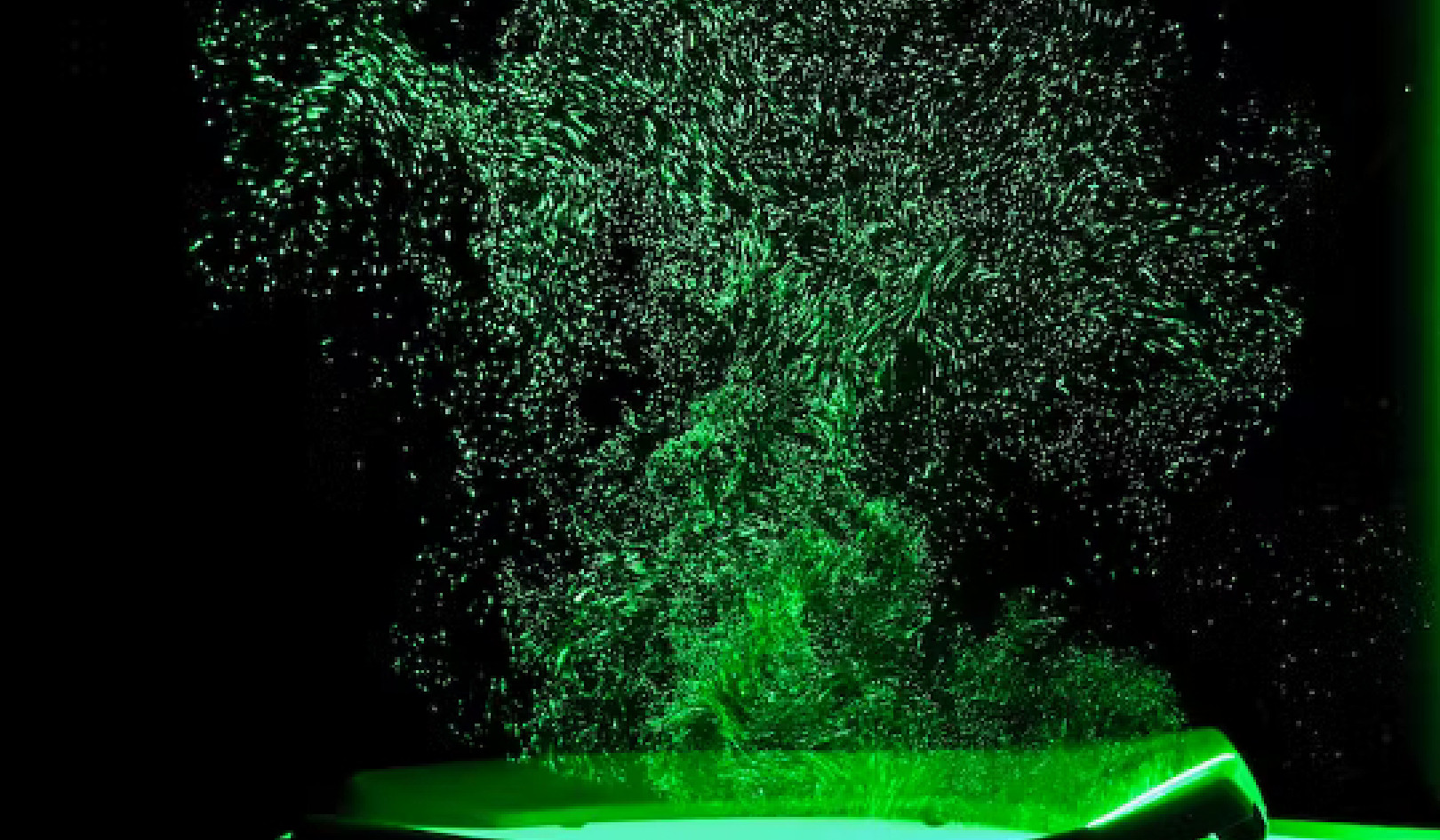

محققان این نقص را در August 16 در Symposium Security Usenix در بالتیمور نشان می دهند. این شبیه Spectre and Meltdown، حملات مبتنی بر سخت افزار است که جهان امنیت کامپیوتر را در اوایل 2018 تکان داد. محققان توانستند چندین ویژگی امنیتی را که در اکثر ماشینهای مبتنی بر اینتل وجود دارد، شکستنند.

"Foreshadow-NG می تواند ویژگی های امنیتی اساسی را که بسیاری از سرویس های مبتنی بر ابر را به عهده دارد را شکست دهد."

"محیط زیست SGX، محیط مجازی سازی و سایر تکنولوژی های مشابه، جهان را تغییر می دهند و ما می توانیم از منابع کامپیوتری به روش های جدید استفاده کنیم و داده های بسیار حساس را در مورد پرونده های پزشکی ابری، رمزنگاری ارز، اطلاعات بیومتریک مانند اثر انگشت" دانشجوی کارشناسی ارشد علوم کامپیوتر و مهندسی در دانشگاه میشیگان و نویسنده مقاله در Usenix به نظر می رسد. "این ها اهداف مهم هستند، اما آسیب پذیری هایی مانند این نشان می دهد که مهم است که با دقت انجام شود."

توسعهدهندگان گارد نرم افزار ویژگی هایی هستند که اهداف حمله تظاهرات Foreshadow امروزه در حال استفاده گسترده نیست. از آنجایی که تنها تعداد انگشت شماری از ارائه دهندگان ابر و چند صد هزار مشتری از آن استفاده می کنند، در اکثر رایانه های مجهز به آن، در حال رانندگی است و این ماشین ها در این زمان آسیب پذیر نیستند. به گفته محققان، محققان هشدار می دهند که تهدید با استفاده از محصول رشد می کند.

"تا زمانیکه کاربران بروزرسانی را نصب کنند، به خوبی خواهند بود. و در واقع، اکثریت قریب به اتفاق صاحبان کامپیوتر از SGX استفاده نمیکنند، بنابراین، احتمالا تبدیل شدن به یک مشکل عمده در حال حاضر نیست، "Thomas Wenisch، دانشمند علوم کامپیوتر و مهندسی در دانشگاه میشیگان، میگوید. "خطر واقعی در آینده نهفته است، اگر SGX محبوب تر شود و هنوز هم تعداد زیادی از دستگاه هایی که به روز نشده اند وجود دارد. به همین دلیل این بروزرسانی بسیار مهم است. "

SGX و Foreshadow-NG

SGX یک قفل دیجیتال ایجاد می کند که "یک محفظه ایمن" را در یک دستگاه ایجاد می کند و داده ها و برنامه های خود را از بقیه دستگاه جدا می کند. حتی اگر یک آسیب پذیری امنیتی تمام دستگاه را به خطر بیندازد، داده هایی که توسط SGX محافظت می شوند، برای همه، جز صاحب داده ها، قابل دسترسی نخواهند بود.

Foreshadow-NG دیوار دیجیتالی را خراب می کند که رایانه های شخصی مجازی Cloud را به صورت جداگانه در سرورهای بزرگ جدا می کند.

برنامه اصلی SGX این است که پردازش و ذخیره اطلاعات حساس مانند اطلاعات کسب و کار اختصاصی یا داده های بهداشتی را در مراکز داده از راه دور شخص ثالث که حتی کارمندان مرکز داده نیز نباید دسترسی به داده های محافظت شده را فعال کنند. SGX همچنین می تواند توزیع محتوای دیجیتالی دارای حق نسخهبرداری را کنترل کند، به عنوان مثال یک فیلم فقط قابل مشاهده در دستگاههای خاص است.

Foreshadow قفل قفل SGX را مختل می کند، مهاجم را قادر می سازد که داده ها را در داخل خواندن و اصلاح کند. در حالی که این اولین حمله به هدف SGX نیست، تاکنون آنقدر آسیب پذیر است.

"کار قبلی می تواند برخی از داده ها برخی از زمان را دریافت کنید. Foreshadow بیشترین زمان را به دست می آورد، "دانیل گنجین، استادیار علوم کامپیوتر و مهندسی، همکار می گوید. "علاوه بر خواندن داده ها، Foreshadow همچنین عباراتی را که کلید تأیید نامیده می شود، استخراج می کند. این کلید مهاجمان را قادر می سازد تا به عنوان یک ماشین امن و به فریب مردم برای ارسال اطلاعات مخفی به آن دست پیدا کنند. "

نوع دوم، Foreshadow-NG، دیوار دیجیتالی را خراب می کند که کامپیوترهای مجازی مشتریان ابر را جدا از یکدیگر در سرورهای بزرگ جدا می کند. این می تواند یک ماشین مجازی مخرب در حال اجرا در ابر را فعال کند تا اطلاعات مربوط به سایر ماشین های مجازی را بخواند. کد مجازی سازی در هر کامپیوتر مبتنی بر Intel از 2008 ساخته شده است.

"فریشاج-NG می تواند ویژگی های امنیتی اساسی را که بسیاری از سرویس های مبتنی بر ابر به صورت قانونی انجام می دهند، شکست دهد"، گفت: همکاری Baris Kasikci، استادیار علوم کامپیوتر و مهندسی.

چگونه حملات کار می کنند

هر دو نوع آسیب پذیری دسترسی به دستگاه قربانی را با استفاده از آنچه که به عنوان یک حمله کانال شناخته می شود، به دست می آورد. این حملات اطلاعاتی را درباره عملکرد داخلی در سیستم نشان می دهد، با مشاهده الگوهای موجود در اطلاعات به ظاهر بی ضرر، چقدر طول می کشد پردازنده برای دسترسی به حافظه دستگاه، به عنوان مثال. این می تواند برای دسترسی به کارهای درونی دستگاه استفاده شود.

این حمله سپس با استفاده از یک ویژگی به نام اعدام سوداگر، پردازنده سیستم را مختل می کند. در تمام پردازنده های مدرن، پردازش های احتمالی پردازش با استفاده از پردازشگر به طور عمده حدس می زنند چه چیزی از آن خواسته شود که در آینده انجام شود و برنامه ریزی شده بر اساس آن استفاده شود.

این حمله از طریق اطلاعات غلطی انجام می شود که اعدام گمانه زنی را به مجموعه ای از حدس های اشتباه منتهی می کند. پردازنده به عنوان یک راننده پس از یک GPS معیوب، ناامید کننده گم شده است. این سردرگمی سپس مورد سوء استفاده قرار می گیرد تا باعث شود دستگاه قربانی اطلاعات حساس را از بین ببرد. در بعضی موارد، حتی می تواند اطلاعات را در دستگاه قربانی تغییر دهد.

عفری وایس، معاون تحقیقاتی فارغ التحصیلان درگیر در این کار، می گوید که این آسیب پذیری ها قبل از ایجاد آسیب جدی در معرض آسیب پذیری انکلاوی های امن و فن آوری های مجازی قرار می گیرند. او معتقد است که کلید نگهداری فن آوری های امنیتی، ساختن طرح ها برای محققان و دسترسی به آنها است تا بتوانند به سرعت آسیب پذیری را شناسایی و تعمیر کنند.

محققان دیگر این پروژه از گروه تحقیقاتی بلژیک imec-DistriNet هستند؛ Technion اسرائیل موسسه فناوری؛ و دانشگاه آدلاید و Data61.

پشتیبانی از این کار از سوی صندوق تحقیقاتی KU Leuven، مرکز تحقیقات امنیت سایبر فناوری Hiroshi Fujiwara، دفتر اختراعات سایبری اسرائیل، بنیاد ملی علوم، وزارت بازرگانی ایالات متحده، موسسه ملی استاندارد و فناوری، 2017-2018 Rothschild Fellowship ، و DARPA.

اطلاعات بیشتر در مورد Foreshadow در دسترس است ForeshadowAttack.com.

منبع: دانشگاه میشیگان

کتاب های مرتبط

at InnerSelf Market و آمازون