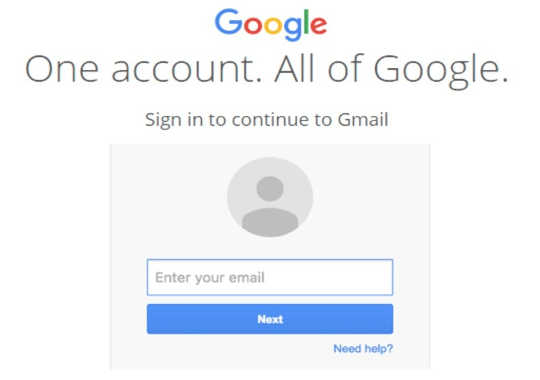

یک صفحه جعلی ورود به سیستم گوگل دقیقا دقیق است. اما ویلیامز, CC BY-ND

یک صفحه جعلی ورود به سیستم گوگل دقیقا دقیق است. اما ویلیامز, CC BY-ND

شرکت ها هر روز با کلاهبرداری فیشینگ بمباران می شوند. در نظرسنجی اخیر بیش از 500 متخصصان امنیت سایبر در سراسر جهان، 76٪ گزارش که سازمان خود قربانی یک حمله فیشینگ در 2016 شد. ![]()

این کلاهبرداریها به شکل ایمیلهایی که سعی دارند کارکنان را قانع کنند فایلهای خرابکارانه را دانلود کنند، با کلیک بر روی پیوندهای دلهره آور یا ارائه اطلاعات شخصی یا سایر اطلاعات حساس به کار میروند. یک حمله ایمیل ایمیل "فیشینگ" هدفمند به دلیل اخلال در حملات اخیر سایبری صورت گرفت قطع برق بزرگ در اوکراین.

حتی بیشتر نگران کننده، حملات فیشینگ در حال حاضر محبوب ترین روش ارائه ransomware به شبکه سازمان است. این یک نوع نرم افزاری است که به طور معمول فایل ها را رمزگذاری می کند یا صفحه نمایش کامپیوتر را قفل می کند تا زمانی که پرداخت شود. مقدار مورد نیاز است به طور کلی کاملا کوچک است، به این معنی که بسیاری از سازمان ها به سادگی بدون جریمه بدون پرداخت تضمین می کنند که سیستم های آنها باز می شود. در برابر این حملات فیشینگ، کارکنان تبدیل شده اند خط مقدم امنیت سایبری. بنابراین کاهش آسیب پذیری آنها در برابر ایمیل های فیشینگ، تبدیل به یک چالش مهم برای شرکت ها می شود.

مشکلات انضباطی

همانطور که سازمانها برای جلوگیری از تهدید تلاش می کنند، یک ایده که در حال افزایش است، استفاده بالقوه از آن است فرایندهای انظباطی علیه کارکنانی که روی ایمیل های فیشینگ کلیک می کنند. این شامل تکمیل آموزش های بیشتر به اقدامات رسمی انضباطی، به ویژه برای "کلیک کننده های تکرار" (افرادی است که بیش از یک بار به ایمیل های فیشینگ پاسخ می دهند). آنها نماینده یک هستند نقطه ضعف خاص در امنیت سایبری.

این لازم نیست - و نه، در واقع، این ایده خوبی است. برای شروع، ما هنوز نمی فهمیم چه چیزی باعث می شود مردم در اولین قدم به ایمیل های فیشینگ پاسخ دهند. تحقیقات فقط فقط خراش دادن سطح این است که چرا مردم ممکن است به آنها پاسخ دهند. عادت های ایمیل، محل کار فرهنگ و هنجارها، میزان آگاهی که فرد دارد، آیا کارمند منحرف شده یا تحت فشار زیاد است - وجود دارد درک متنوع از خطرات آنلاین، همه اینها ممکن است تأثیر بگیرد که آیا افراد میتوانند یک ایمیل فیشینگ را در یک نقطه خاص در زمان شناسایی کنند.

متأسفانه این بدان معنی است که هنوز سوالات بیشتری نسبت به پاسخ ها وجود دارد. آیا برخی از نقش های شغلی به علت نوع وظیفه ای که در آن شرکت می کنند آسیب پذیرتر است؟ آیا آموزش در آموزش کارکنان در مورد خطرات حملات فیشینگ موثر است؟ آیا کارمندان در صورت لزوم می توانند امنیت بیشتری را در مورد دیگر درخواست های محل کار ایجاد کنند؟ در میان این ناشناخته ها، تمرکز بر یک رویکرد انضباطی به نظر می رسد زودرس است و خطر سایر تلاش هایی را که ممکن است مؤثر باشد کنار بگذارد.

حملات هدفمند فیشینگ نیز به طور فزاینده پیچیده و دشوار به نقطه، حتی برای کاربران فنی. حملات اخیر (در پی پال و گوگل، برای مثال) این را نشان می دهد.

اکنون بسیار آسان است که یک ایمیل جعلی ایجاد کنید که به نظر بسیار نزدیک است یا تقریبا یکسان است. آدرس ایمیل های جعلی، پیوستن آرم های دقیق، طرح بندی های صحیح و امضاء ایمیل، همه می تواند باعث جدا شدن یک ایمیل فیشینگ از یک ایمیل واقعی شود.

آرام باشید و ادامه دهید

فیشر نیز بسیار خوب است ایجاد سناریوها این احتمال را که مردم پاسخ خواهند داد به حداکثر برسانند. آنها یک احساس وحشت و اضطراب را با چیزهایی مانند تقلید از چهره های اقتدار در یک سازمان به وجود می آورند یک حس بحران ایجاد کنید. یا آنها بر تاثیر منفی بالقوه تمرکز می کنند از عدم پاسخ دادن. هنگامی که ما افزایش پیچیدگی نشان داده شده در زرادخانه فیشر را تصدیق می کنیم، برای توجیه مجازات کارمندان برای قربانی شدن به فریب آنها دشوارتر می شود.

شبیه سازی حملات فیشینگ اغلب به عنوان راهی برای افزایش آگاهی در میان کارکنان استفاده می شود. در حالی که پیشنهادات بهبود نرخ کلیک وجود دارد زیر چنین برنامه هایی، ارزیابی جامع از طیف وسیعی از تاثیرات بالقوه بر کارکنان فاقد آن است. و برخی تحقیقات با توجه به پتانسیل کارکنان صرفه جویی در تلاش برای مقابله با تهدید، به نظر می رسد مانند یک جنگ شکست خورده است.

فرهنگ سرزنش و قربانی کردن نیز ممکن است کارکنان کمتر مایل به اعتراف به اشتباهات خود باشند. هر یک از این نتایج به احتمال زیاد به ارتباط بین پرسنل امنیتی سازمان و دیگر کارکنان آسیب می رساند. به نوبه خود این تاثیر منفی بر فرهنگ امنیتی سازمان دارد. این نشان می دهد بازگشت به نقش اقتدارگرا برای امنیت است که تحقیقات نشان میدهد یک گام به عقب است اگر ما به طور کامل مشارکت کارکنان در ابتکارات امنیتی.

رفع موانع سازمان در برابر حملات فیشینگ، یک چالش پیچیده و در حال تحول است. اخیر #AskOutLoud کمپین توسط دولت استرالیا برای تشویق مردم برای خواندن نظر دوم در هنگام دریافت یک ایمیل مشکوک نمونه خوبی از چگونگی این چالش را می توان در نظر گرفت. این مکالمه را تشویق می کند و تجربیات به اشتراک می گذارد. با استفاده از این روش می توانید کارکنان احساس قدرت و تشویق به گزارش سوء ظن ها، یک عنصر حیاتی در حفظ امنیت سایبری.

تحقیق است واضح امنیت سایبری بستگی به گفتگوی آزاد، مشارکت کارکنان در هنگام ایجاد راه حل ها و اعتماد بین پرسنل امنیتی سازمان و دیگر کارکنان دارد. همانطور که کلیشه قدیمی است: شما تنها به عنوان ضعیف ترین لینک خود را قوی است. بنابراین ضروری است که تمام کارمندان به منظور جلوگیری از خط مشی موثر در دفاع از این سازمان حمایت شوند.

درباره نویسنده

اما ویلیامز، پژوهشگر، دانشگاه حمام و دبی اسدنن، استاد امنیت سایبری، دانشگاه پورتسموث

این مقاله در اصل در تاریخ منتشر شد گفتگو. دفعات بازدید: مقاله.

کتاب های مرتبط

at InnerSelf Market و آمازون