نیویورک تایمز نشان داد دولت اوباما برنامهی حمله سایبری علیه ایران را در صورت وقوع مذاکرات دیپلماتیک به منظور محدود ساختن توسعه سلاحهای هستهای این کشور نپذیرفت.

این طرح، کدگذاری شده است نیترو زئوسگفته شده است که قادر به ناتوانی در دفاع هوایی ایران، سیستم ارتباطی و بخشی از شبکه برق خویش است. این همچنین شامل گزینه ای برای معرفی یک کرم رایانه ای به تاسیسات غنی سازی اورانیوم ایران در فردو بود تا تولید سلاح های هسته ای را مختل کند. پیش بینی نیاز فرماندهی سایبری آمریکا کد کامپیوتر پنهان را در شبکه های رایانه ای ایران قرار داد. مطابق با نیویورک تایمزپرزیدنت اوباما نیترو زئوس را به عنوان یک گزینه برای مقابله با ایران دید که "به یک جنگ تمام عیار محدود بود".

گزارش ها اگر درست باشد (عادلانه نیست، آنها توسط منابع رسمی تایید نشده اند)، نشان دهنده روند رو به رشد در استفاده از رایانه ها و شبکه ها برای انجام فعالیت های نظامی است.

مطمئنا ایالات متحده تنها تمرین کننده نیست. یک نمونه قابل توجه از تاریخ اخیر، شامل موارد زیر است روسیه ظاهرا حمله به شبکه حمل و نقل و برق در اوکراین است. این حمله که در اواخر 2015 اتفاق افتاد، "اولین نوع از اتهامات سایبری" بود که به شدت سیستم قدرت اوکراین را متلاشی کرد و بسیاری از افراد بیگناه غیرنظامی را تحت تاثیر قرار داد. این نشان می دهد که آسیب پذیری در سیستم قدرت اوکراین است منحصر به فرد نیست - آنها در شبکه های برق در سراسر جهان وجود دارد، از جمله شبکه برق ایالات متحده و سایر امکانات صنعتی بزرگ.

آسیب پذیری های ساخته شده

آسیب پذیری شبکه های دیجیتال، به طرق مختلف، نتیجه ی اجتناب ناپذیری از چگونگی ساخت اینترنت است. همانطور که ویلیام لین، معاون دبیر کل دفاع، آن را تأسیس کرد در سخنرانی 2011 اعلام راهبرد نظامی ما برای فعالیت در فضای مجازی: "اینترنت طراحی شده بود تا باز، شفاف و سازگار باشد. مدیریت امنیت و هویت اهداف ثانویه در طراحی سیستم بود. این تأکید کمتری بر امنیت در طراحی اولیه اینترنت ... به مهاجمان یک مزیت ساخته شده در اختیار دارد. "

در میان بسیاری از عوامل، دو به طور خاص به افزایش احساس ناراحتی کمک می کند.

یکی از مشکلات ناشناس بودن است. کسانی که در معرض آسیب قرار می گیرند، می توانند به راحتی این کار را در فاصله ای انجام دهند که در حقیقت نامحدود بودن هویت های دروغین یا محافظ در گستره وب است. بدون تایید هویت داخلی، وانمود کردن شخص دیگری آسان است به عنوان گرفتن آدرس ایمیل جدید یا ثبت نام حساب فیس بوک نامحدود.

مهاجمین ممکن است، اما نیاز به سرمایه گذاری قابل توجهی از زمان و منابع. همچنین اغلب افراد "خوب" به استفاده از تکنیک های "بد" برای ردیابی آسیب ها نیاز دارند زیرا آنها باید هکرها را هک کنند تا بتوانند بفهمند چه کسی هستند. این یک شرکت کانادایی بود، با استفاده از تکنیک های هکر، بیش از یک سال به پیدا کردن افرادی که کامپیوترهای دالایی لاما را هک کرده اند - آن چینی بود.

در واقع، این از اهداف انتقامجویی علیه مهاجمان جلوگیری می کند. گرچه اکثر ناظران فکر می کنند که روسیه در پشت حمله اوکراین قرار دارد، هیچ اثری قانع کننده ای وجود ندارد. برای جلوگیری از مهاجم ناشناخته بسیار دشوار است. علاوه بر این، هماهنگی بین المللی برای پاسخ دادن به حملاتی که ثبات جهانی را تهدید می کنند، بدون اثبات جامعی از منبع حمله، می تواند از بین برود.

تعریف جدیدی از جنگ

دوم، و شاید مهمتر از همه، جهان آنلاین، مرزهای جنگ را تغییر می دهد. به نظر می رسد پرزیدنت اوباما فکر می کند که حملات سایبری کمتر از جنگ تمام عیار است (یا به همین ترتیب بار گزارش ها). آیا این واقعی است؟ فرضیه های زیر را در نظر بگیرید که همه آنها منطقی قابل قبول هستند.

دشمن ایالات متحده (شناخته شده یا ناشناخته):

- مبادلات سهام را به مدت دو روز از بین می برد، جلوگیری از هر گونه معاملات؛

- با استفاده از یک حمله دیجیتال به طور خودکار یک سیستم رادار در نظر گرفته شده برای تهیه هشدار اولیه در مورد حمله هوایی به امریکا؛

- برنامه های جنگنده F-35 را به سرقت می برد;

- سیستم ارتباطی پنتاگون را مختل می کند؛

- یک تکه نهایی از نرم افزارهای مخرب (یک تکه از نرم افزارهای مخرب را که می تواند در یک تاریخ بعد فعال شود (گاهی اوقات به عنوان یک "بمب منطق" نامیده می شود) به یک ایستگاه رادار وارد می کند که می تواند ایستگاه را هنگام فعال شدن غیرفعال کند، اما هنوز این کار را انجام نمی دهد.

- یک سانتریفیوژ هسته ای در یک کارخانه تولید هسته ای ضعیف عمل می کند و در نهایت باعث آسیب فیزیکی به سانتریفیوژ می شود؛ یا

- ایمپلنت یک کرم است که به آرامی فساد و خرابی اطلاعاتی را که بر اساس آن برنامه های خاص نظامی مورد استفاده قرار می گیرند (مانند اطلاعات موقعیت مکانی GPS).

بعضی از اقدامات، مانند سرقت برنامه های جنگنده های جدید، به عنوان اعمال جنگی محسوب نمی شوند. دیگران، مثل اختلال در سیستم فرماندهی و کنترل نظامی ما، دقیقا همان چیزی را که ما همیشه به عنوان اعمال جنگ به آن فکر کرده ایم، نگاه می کنیم.

معرفی عدم اطمینان

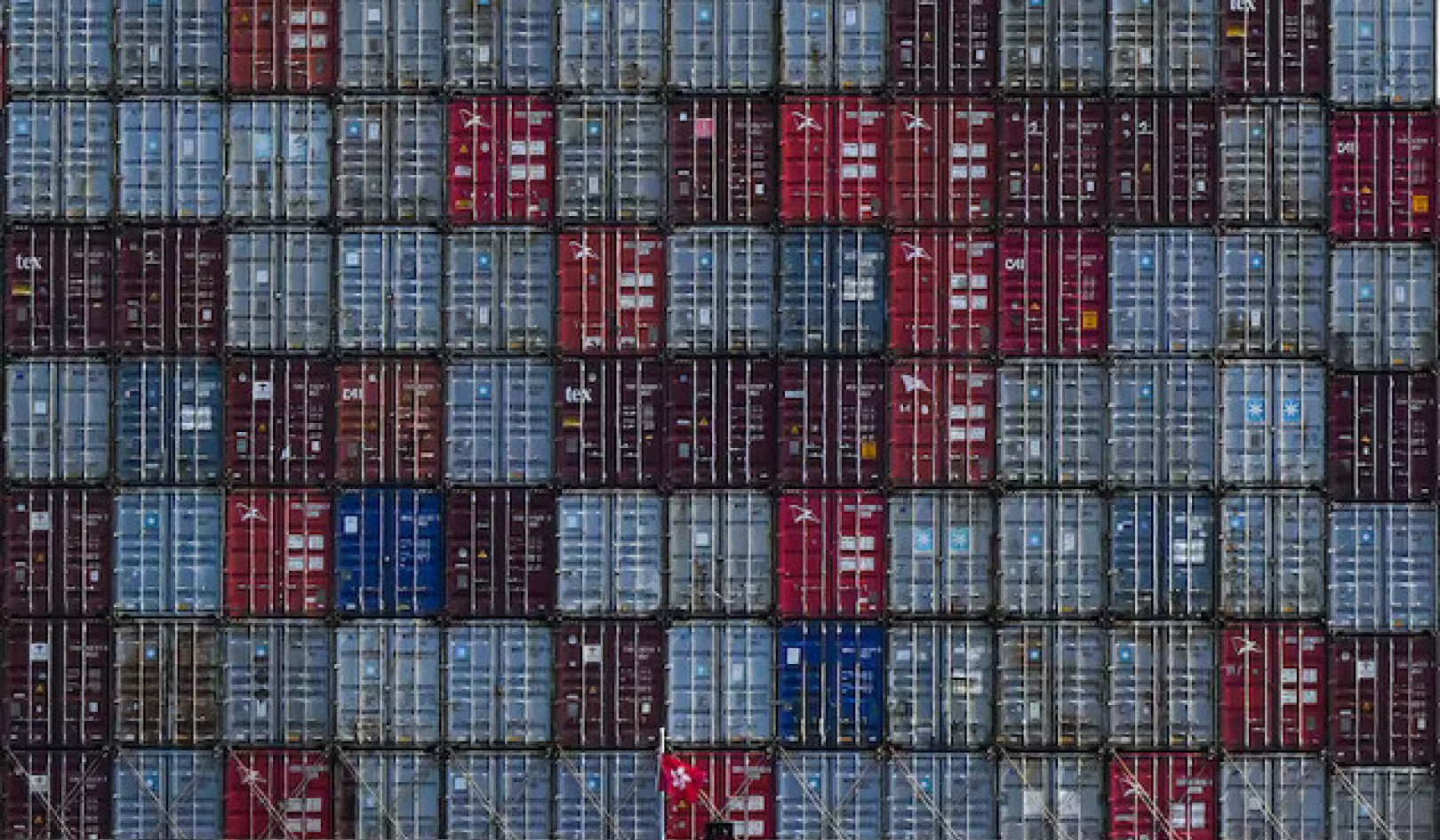

اما در مورد زمین میانی چیست؟ یک بمب منطقی را در ایستگاه رادار مانند جاسوسی پشت سر می گذارد، یا مشابه آن است کاشت یک معدن در بندر دیگر کشور به عنوان آماده سازی برای جنگ؟ در مورد کد کامپیوتر Nitro Zeus گفته می شود در شبکه برق ایران قرار دارد؟ و اگر این کد هنوز وجود داشته باشد چه؟

اینها سوالاتی سخت هستند. و آنها تحمل خواهند کرد. ساختارهایی که اینترنت را یک موتور قدرتمند برای فعالیت اجتماعی میسازند و باعث رشد انفجاری و دگرگونی جهانی شدهاند نیز عوامل موثر بر آسیبپذیری شبکه هستند. ما می توانیم ناشناسی را از بین ببریم و پتانسیل حملات دیجیتال را محدود کنیم، اما تنها با در نظر گرفتن تغییر سهولت که مردم صلح طلب می توانند از اینترنت برای انجام وظایف تجاری و اجتماعی جدید استفاده کنند.

کسانی که هر دو در همه جا و امنیت را می خواهند، خواهان داشتن کیک و خوردن آن نیز هستند. تا زمانی که این اینترنت "اینترنت" است، آسیب پذیری در اینجا برای ماندن است. این را می توان مدیریت کرد، اما نمی توان آن را حذف کرد. و این بدان معنی است که کسانی که مسئولیت دفاع از شبکه را دارند، یک چالش مداوم از پیچیدگی های بزرگ دارند.

درباره نویسنده

این مقاله ابتدا در The گفتگو

کتاب های مرتبط:

at InnerSelf Market و آمازون

پل راسنزویگ، مدرس حرفه ای حقوق، دانشگاه جورج واشنگتن. او یک ویرایشگر ارشد مجله قانون امنیت ملی است و به عنوان عضو کمیته مشورتی کمیته دائمی ABA در قانون و امنیت ملی است.

پل راسنزویگ، مدرس حرفه ای حقوق، دانشگاه جورج واشنگتن. او یک ویرایشگر ارشد مجله قانون امنیت ملی است و به عنوان عضو کمیته مشورتی کمیته دائمی ABA در قانون و امنیت ملی است.